Hast du Angst, dass dein Ex in deinem Facebook ist? Dass Ihr Computer von Ransomware als Geisel genommen wird? Oder kriminelle Hacker, die Ihr Bankkonto plündern?

inhalt: Was sind Hacker? . die Basis . Computer . Telefon und Tablet. sozialen Medien . chatten und anrufen. fortfortgeschritten . Abschließend

sprache: Englisch. Niederländisch

Dieses Handbuch erklärt auf verständliche Weise, wie Sie sich vor Hackern schützen können. Sechs professionelle Hacker 👨💻 haben zum Handbuch beigetragen.

Hack Sicher garantiert keine hundertprozentige Sicherheit. Das gibt es im Internet nicht. Mit diesen Tipps können Sie es Hackern und ihren Viren jedoch so schwer wie möglich machen.

Bevor wir beginnen: Sitzen Sie nicht verängstigt an Ihrem Computer. Die Wahrscheinlichkeit, dass ein Hacker nur Sie ins Visier nimmt, ist sehr gering. Die größte Gefahr besteht darin, dass viele Menschen nur über geringe Computer- und Internetkenntnisse verfügen. Lasst uns das dieses Jahr verbessern 👍.

Was sind Hacker?

Hacker nutzen Schwachstellen im Internet oder in Geräten aus. Es gibt grob zwei Arten: White-Hat-Hacker und Black-Hat-Hacker. Die sogenannten White-Hat-Hacker 🤠 suchen nach Schwachstellen, um sicherzustellen, dass diese geschlossen werden. Das macht das Internet ein Stück sicherer.

In den meisten Fällen ist in den Medien von Black-Hat-Hackern die Rede 😈. Hierbei handelt es sich um Hacker mit böswilligen Absichten, die beispielsweise Geld stehlen oder in Ihr Zuhause einbrechen wollen, um Sie im Auge zu behalten. Oder sie suchen nach sensiblen Daten, wie zum Beispiel Nacktfotos oder einer Kopie Ihres Reisepasses.

Es gibt auch eine Gruppe krimineller Hacker, die aus Spaß in die Häuser der Menschen einbrechen. Diese Gruppe besteht hauptsächlich aus jungen Leuten, die Hacking als eine Art Online-Unfug betrachten. Trotz ihres möglicherweise harmlosen Motivs sollten Sie sich vor diesen Hackern in Acht nehmen.

Es gibt auch Hacker, die im Auftrag einer Regierung in Ziele eindringen. Hacker im Dienst des Geheimdienstes 🕵️ oder der Polizei 👮 sind am gefährlichsten, stellen aber für viele Menschen keine direkte Gefahr dar. Sie hacken Terroristen, Kriminelle und feindliche Regime, nicht den normalen Internetnutzer.

Wie kommen Hacker normalerweise rein?

Hacker beginnen oft damit, Ihr Passwort zu stehlen. Manchmal kann man nichts dagegen tun, zum Beispiel wenn eine Website, auf der man ein Profil hat, gehackt wird. Hacker stehlen dann Ihr Passwort und versuchen dann, mit diesem Passwort in andere Konten einzudringen, beispielsweise in Ihr Gmail.

Es kommt auch vor, dass Sie Ihr Passwort versehentlich an Hacker weitergeben. Dies geschieht beim Phishing, einer Form des Internetbetrugs, bei dem Kriminelle versuchen, Ihre Anmeldedaten zu stehlen. Sie haben wahrscheinlich eine Phishing-E-Mail erhalten, beispielsweise eine gefälschte Nachricht, dass Ihr Bankkonto gesperrt wurde oder eine Lastschrift nicht bezahlt wurde.

Hacker dringen auch über Anhänge in E-Mails ein. Wenn Sie einen solchen Anhang öffnen, wird Ihr Computer übernommen. Diese Methode wird häufig zur Verbreitung von Ransomware verwendet, einem Virus, der Ihren Computer unbrauchbar macht, indem er Ihre Dateien sperrt. Hacker verlangen dann ein Lösegeld, um Ihren Computer wieder zugänglich zu machen.

Viren, auch Malware genannt, werden regelmäßig auch über Downloads verbreitet, beispielsweise über Torrents oder Installationsdateien für ein Programm, das Sie nutzen möchten. Sie denken, Sie würden einen Film oder ein Programm herunterladen, um Ihren Computer zu säubern, aber in Wirklichkeit laden Sie einen Virus herunter.

Ein Virus kann auch durch Online-Werbung und gekaperte Websites auf Ihrem Computer landen. Sogar Schweizer Websites verbreiten manchmal unbeabsichtigt Viren. Wenn Sie Ihren Computer und Ihre Software nicht aktualisieren, besteht die Gefahr dieser Art von Infektionen.

Ein kleineres, aber immer noch bestehendes Risiko besteht darin, dass ein Hacker mit einem USB-Stick die volle Kontrolle über Ihren Computer erlangt. Dabei kann es sich um einen USB-Stick handeln, den Sie „zufällig“ auf der Straße finden oder von jemandem bekommen, aber auch ein Angreifer kann das Gerät in Ihren Laptop einstecken, während Sie auf die Toilette gehen.

die Basis

Nachdem Sie nun wissen, was Hacker sind und wie sie normalerweise versuchen, einzudringen, können Sie die ersten Tipps anwenden 💡. Dabei handelt es sich um die Grundlagen, eine einfache Liste von Maßnahmen, die jeder ergreifen sollte.

Aktualisieren

Für viele Menschen ist die Aktualisierung ein lästiger und zeitaufwändiger Prozess. In manchen Fällen stimmt das, aber es ist auch der wichtigste Schutz ❗ gegen Hacker. Viele Hacks sind erfolgreich, weil das Opfer veraltete Software verwendet. Es gibt weiterhin Schwachstellen, die mit Sicherheitsupdates geschlossen werden.

Je älter Ihre Software ist, desto leichter können sich Hacker Zugang verschaffen.

Software läuft auf allen Arten von Geräten. Denken Sie an Windows oder MacOS auf Ihrem Computer oder Laptop, an Android oder iOS auf Ihren Mobilgeräten, aber auch an Ihren Router und Ihre Smart-Geräte in Ihrem Zuhause. Überprüfen Sie regelmäßig – einmal pro Woche – ob Updates für Ihre Geräte verfügbar sind und installieren Sie diese schnellstmöglich ⏰. In manchen Fällen können Sie die Updates auch automatisch installieren lassen, unter anderem für Windows, MacOS und den Chrome-Browser.

Darüber hinaus ist es wichtig, Ihre Apps und Computerprogramme wie Ihren Browser, PDF-Reader und Microsoft Office zu aktualisieren. Sie erhalten häufig eine Benachrichtigung, wenn eine neue Version verfügbar ist.

Passwörter

Heutzutage benötigt man für praktisch jede Website oder App einen Account und damit auch ein Passwort. Da wir uns als Menschen nie Dutzende verschiedener Passwörter merken können, neigen wir dazu, dasselbe Passwort an mehreren Stellen zu verwenden.

Das ist schön einfach, aber auch sehr gefährlich ⚠️. Wenn ein Hacker Ihr Spotify-Passwort herausfindet, möchten Sie nicht, dass dieses Passwort auch den Zugriff auf Ihr Internetbanking ermöglicht. Und wenn Sie Ihr Netflix-Passwort mit einem Freund teilen, möchten Sie nicht, dass dieser sich bei Ihrem Gmail oder Facebook anmelden kann.

Deshalb ist es wichtig, für jede Website oder App ein eindeutiges Passwort zu verwenden. Es reicht nicht aus, einfach eine Zahl 1️⃣ oder einen Buchstaben 🅰️ anzupassen, wie es viele Menschen tun. Diese Variationen sind leicht zu erraten. Glücklicherweise gibt es dafür eine praktische Lösung: Passwortmanager.

Passwortmanager

Ein Passwort-Manager speichert alle Ihre Passwörter in einem digitalen Safe 🔑 und schützt sie mit einem Regenschirm-Passwort. Von nun an müssen Sie sich nur noch ein Passwort merken, um Zugriff auf alle Ihre Konten zu erhalten. Diese Apps können auch sehr komplexe Passwörter wie 6ur8qvsZpb0ZWcuSW1u!V8ng#L^lb automatisch erstellen und dann speichern. Es ist praktisch unmöglich, solche Passwörter zu knacken oder zu erraten.

Passwortmanager bieten die Möglichkeit, Ihre Anmeldedaten auf Websites einzugeben. Dies schützt Sie bereits vor vielen Phishing-Angriffen. Wenn die Adresse einer Website falsch ist, beispielsweise login.raiffeisen.ch, gibt ein Passwort-Manager dort Ihre RAIFFEISEN-Anmeldedaten nicht ein. Sie können einen Passwort-Manager auch zum Speichern von Notizen 📓 wie Anmeldecodes, geheimen Schlüsseln und Antworten auf geheime Fragen verwenden.

Zu den guten Passwort-Managern gehören Bitwarden, 1Password und KeePass. Wenn Sie noch nie einen Passwort-Manager verwendet haben, probieren Sie am besten die kostenlose Version von Bitwarden aus.

BITWARDEN (KOSTENLOS)

Bitwarden ist in den letzten Jahren sehr beliebt geworden. Der Dienst ist völlig offen, hat für fast jede Plattform eine gute App und kann auf allen Ihren Geräten kostenlos genutzt werden. Für weniger als einen Euro pro Monat erhalten Sie erweiterte Optionen und 1 Gigabyte Speicherplatz für Ihre Dateien. Wenn Sie 3 Euro pro Monat bezahlen, ist es möglich, Passwörter mit Familienmitgliedern zu teilen. Technisch versierte Benutzer können ihre eigene Bitwarden-Cloud verwalten und alles im eigenen Haus behalten.

Bitwarden ist in den letzten Jahren sehr beliebt geworden. Der Dienst ist völlig offen, hat für fast jede Plattform eine gute App und kann auf allen Ihren Geräten kostenlos genutzt werden. Für weniger als einen Euro pro Monat erhalten Sie erweiterte Optionen und 1 Gigabyte Speicherplatz für Ihre Dateien. Wenn Sie 3 Euro pro Monat bezahlen, ist es möglich, Passwörter mit Familienmitgliedern zu teilen. Technisch versierte Benutzer können ihre eigene Bitwarden-Cloud verwalten und alles im eigenen Haus behalten.

1PASSWORD (2,99 CHF p/m)

1Password ist für sein schönes Design und seine guten Apps bekannt, die auf allen Arten von Geräten funktionieren. Die App verfügt außerdem über eine praktische Browsererweiterung, die Passwörter für Sie generiert und einträgt. 1Password-Konten arbeiten mit besonderer Sicherheit in Form einer langen Zeichenfolge aus Zeichen und Zahlen, die Sie eingeben müssen, um auf Ihr Konto zuzugreifen.

1Password ist für sein schönes Design und seine guten Apps bekannt, die auf allen Arten von Geräten funktionieren. Die App verfügt außerdem über eine praktische Browsererweiterung, die Passwörter für Sie generiert und einträgt. 1Password-Konten arbeiten mit besonderer Sicherheit in Form einer langen Zeichenfolge aus Zeichen und Zahlen, die Sie eingeben müssen, um auf Ihr Konto zuzugreifen.

KEEPASS (KOSTENLOS)

KeePass gilt unter Experten als der sicherste Passwort-Manager, auch weil viele Sicherheitsforscher die App nutzen und sie ständig sicherer machen. Der Nachteil von KeePass ist, dass die App ziemlich altmodisch aussieht, als ob Sie ein Windows XP-Programm verwenden würden. Glücklicherweise besteht die KeePass-Community aus begeisterten Entwicklern, die wunderschöne Apps für KeePass entwickeln, wie zum Beispiel MacPass für MacOS. Empfehlenswert ist auch KeePassXC, eine in vielerlei Hinsicht bessere und vollständigere Version von KeePass, die von einer begeisterten Entwicklergruppe gepflegt wird.

KeePass gilt unter Experten als der sicherste Passwort-Manager, auch weil viele Sicherheitsforscher die App nutzen und sie ständig sicherer machen. Der Nachteil von KeePass ist, dass die App ziemlich altmodisch aussieht, als ob Sie ein Windows XP-Programm verwenden würden. Glücklicherweise besteht die KeePass-Community aus begeisterten Entwicklern, die wunderschöne Apps für KeePass entwickeln, wie zum Beispiel MacPass für MacOS. Empfehlenswert ist auch KeePassXC, eine in vielerlei Hinsicht bessere und vollständigere Version von KeePass, die von einer begeisterten Entwicklergruppe gepflegt wird.

Sie fragen sich vielleicht: Ist das sicher, so ein digitaler Safe? Diese Bedenken sind verständlich: Passwort-Manager werden manchmal gehackt. Deshalb ist es sehr wichtig, ein gutes und sicheres Passwort zu verwenden, um Ihren Safe so sicher wie möglich zu halten.

Generell ist ein Passwort-Manager immer besser, als für jede Website das gleiche oder ein ähnliches Passwort zu verwenden.

Ein gutes Passwort

Websites und Apps verlangen oft die Verwendung eines guten Passworts mit Sonderzeichen und Zahlen. Doch was genau ist ein gutes Passwort? w@chtwoord007 wird von vielen Leuten als gutes Passwort angesehen, aber insgeheim ist es für Hacker leicht zu knacken 🔨. Deshalb ist es besser, nicht mehr in Passwörtern, sondern in Passphrasen zu denken.

Sätze sind lang und leicht zu merken, zwei Voraussetzungen für ein gutes und sicheres Passwort. Eine Passphrase wie „Ich esse jede Woche zwei Teller Grünkohl“ ist leicht zu merken, aber immer noch schwer zu knacken. Verwenden Sie auch Leerzeichen in Ihren Passwörtern; Diese Möglichkeit wird oft vergessen.

Es ist auch möglich, verschiedene Wörter als Passwort zusammenzufügen. Verwenden Sie dazu Diceware: Es ist derzeit die sicherste Möglichkeit, ein Passwort zu erstellen, das Sie sich tatsächlich merken können.

Zusammenfassend: Der beste Weg, Ihre Passwörter sicher aufzubewahren

- Besorgen Sie sich einen Passwort-Manager, vorzugsweise einen der drei oben genannten.

- Verwenden Sie eine Passphrase oder Diceware als Passwort.

- Notieren Sie sich dieses Passwort ✍️ und bewahren Sie es an einem sicheren Ort auf, damit Sie nie den Zugriff auf Ihren Passwort-Manager verlieren.

- Lassen Sie den Passwort-Manager zufällige Passwörter mit mindestens 20 Zeichen generieren und speichern.

Andere Möglichkeiten, Ihre Passwörter zu speichern

iCloud-SCHLÜSSELANHÄNGER

iCloud-SCHLÜSSELANHÄNGER

Für Leute, die nur Apple-Produkte verwenden 🍏, ist der iCloud-Schlüsselbund eine praktische Wahl zum Speichern von Passwörtern. Der Schlüsselbund, auch Schlüsselbund genannt, kann Passwörter generieren und diese automatisch ausfüllen, wenn Sie sie benötigen. Die Optionen sind im Vergleich zu anderen Passwort-Managern etwas eingeschränkt, aber ansonsten ist der Schlüsselbund eine sichere Wahl, vorausgesetzt, Ihr iCloud-Konto ist durch ein sicheres Passwort und eine zweistufige Verifizierung geschützt.

IM BROWSER

Browser wie Chrome, Brave und Firefox bieten die Möglichkeit, Ihre Passwörter zu speichern. Das allein ist eine gute Möglichkeit, sich einfach bei häufig genutzten Websites anzumelden. Der Nachteil der Speicherung von Passwörtern im Browser besteht darin, dass diese oft schwach sind: Viele Browser generieren keine starken Passwörter, und wenn sie es tun, wie etwa Chrome und Brave, wissen viele Menschen nichts von dieser Funktionalität. Eine bessere Wahl ist daher die Verwendung eines Passwort-Managers.

Browser wie Chrome, Brave und Firefox bieten die Möglichkeit, Ihre Passwörter zu speichern. Das allein ist eine gute Möglichkeit, sich einfach bei häufig genutzten Websites anzumelden. Der Nachteil der Speicherung von Passwörtern im Browser besteht darin, dass diese oft schwach sind: Viele Browser generieren keine starken Passwörter, und wenn sie es tun, wie etwa Chrome und Brave, wissen viele Menschen nichts von dieser Funktionalität. Eine bessere Wahl ist daher die Verwendung eines Passwort-Managers.

Ein Passwortheft

Auch Stift und Papier 📝 können als Passwort-Manager verwendet werden. Stellen Sie sicher, dass Sie eindeutige Passwörter wählen und die Broschüre ordnungsgemäß aufbewahren. Erstellen Sie außerdem eine Kopie und bewahren Sie diese in einem Safe auf, damit Sie immer eine Sicherungskopie haben. Und legen Sie Ihr Passwortbuch weg, wenn Familie, Freunde oder der Handwerker vorbeikommen.

als Passwort-Manager verwendet werden. Stellen Sie sicher, dass Sie eindeutige Passwörter wählen und die Broschüre ordnungsgemäß aufbewahren. Erstellen Sie außerdem eine Kopie und bewahren Sie diese in einem Safe auf, damit Sie immer eine Sicherungskopie haben. Und legen Sie Ihr Passwortbuch weg, wenn Familie, Freunde oder der Handwerker vorbeikommen.

Ein nützlicher Tipp ist, alle Passwörter im Buch mit. Du schreibst dieses Wort nicht auf, aber du merkst es dir. Wenn jemand Ihr Passwortbuch in die Hände bekommt, kann er sich trotzdem nicht bei Ihren Konten anmelden.

Behalten Sie gestohlene Passwörter im Auge

Es ist auch wichtig zu prüfen, ob eines Ihrer Passwörter von Hackern gestohlen wurde. Die Website Have I Been Pwned überwacht gehackte Websites und warnt Sie, sobald Ihre Daten gefunden werden. Auf dieser Seite können Sie auf Knopfdruck erkennen, ob Sie in Gefahr sind.

Wenn Sie sich anmelden, erhalten Sie sogar eine Benachrichtigung 🔔, sobald sich herausstellt, dass Ihre E-Mail-Adresse in gestohlenen Dateien auftaucht. So wissen Sie genau, von welchem Dienst welches Passwort gestohlen wurde und können es sofort ändern. Danach ist die größte Gefahr – dass sich ein Hacker mit Ihrem Passwort anmeldet – vorüber.

Zweistufige Verifizierung (2fa)

Egal wie gut Ihr Passwort ist, es kann immer gestohlen werden. Um die Folgen zu begrenzen, können Sie die relativ neue Sicherheitsmethode der zweistufigen Verifizierung, auch Zwei-Faktor-Authentifizierung (2fa) genannt, nutzen.

Sie aktivieren die zweistufige Verifizierung für jeden von Ihnen genutzten Dienst. Nachdem Sie sich mit Ihrem Benutzernamen und Passwort angemeldet haben, müssen Sie nun einen zweiten Schritt durchführen. In der Regel werden Sie nach einem Code gefragt, der auf Ihrem Smartphone erscheint (über eine SMS oder eine sogenannte Authenticator-App).

Angenommen, ein Hacker hat Ihren Benutzernamen und Ihr Passwort, dann sollte er auch Zugriff auf den Code auf Ihrem Telefon haben. Das ist fast nie der Fall ⛔. Auf dieser Website können Sie sehen, welche Online-Profile und Dienste Ihnen die Aktivierung der zweistufigen Verifizierung ermöglichen. Denken Sie an Google, Apple, Facebook, Instagram, WhatsApp und Dropbox. Aber vergessen Sie nicht SwissID, wo Sie einstellen können, dass Sie nach dem Anmelden standardmäßig einen Verifizierungscode eingeben müssen.

CODE PER SMS

Sie erhalten Login-Codes per SMS, indem Sie Ihre Mobiltelefonnummer mit einem Online-Dienst verknüpfen. Die Bedienung spricht für sich: Geben Sie nach Erhalt der SMS 💬 den Code, den Sie in der Nachricht sehen, auf der Website oder App ein, auf der Sie sich anmelden möchten. Hacker können diese SMS-Codes durch einen sehr gezielten Angriff abfangen, für die Mehrheit der Menschen ist diese Sicherheit jedoch ausreichend.

CODE ÜBER AUTHENTICATOR APP

Eine weitere sicherere Möglichkeit der zweistufigen Verifizierung ist die Verwendung einer Authentifizierungs-App. Mit dieser App scannen Sie einen QR-Code (eine Art Barcode) des Dienstes, für den Sie die Sicherheit aktivieren möchten. Nach dem Scannen erscheint in der App ein Login-Code, der alle dreißig Sekunden aktualisiert wird.

Apps von unter anderem 1Password, Authy, Google und Microsoft können diese QR-Codes scannen und Login-Codes generieren. Und praktisch: Die Microsoft-App meldet Sie automatisch bei Outlook an.

Apps von unter anderem 1Password, Authy, Google und Microsoft können diese QR-Codes scannen und Login-Codes generieren. Und praktisch: Die Microsoft-App meldet Sie automatisch bei Outlook an.

Seien Sie vorsichtig mit Google Authenticator, denn wenn Sie das Telefon, auf dem Sie die App installiert haben, verlieren oder zurücksetzen, verlieren Sie alle Ihre Anmeldecodes. Bei den anderen Apps werden die Login-Codes auf allen Geräten synchronisiert, mit denen man sie generiert, bei Google Authenticator muss man über die Einstellungen selbst ein Backup erstellen.

Achten Sie auf das Schloss (aber verlassen Sie sich nicht darauf)

Das Schloss 🔒 in der Webadressleiste Ihres Internetbrowsers bedeutet, dass Sie eine verschlüsselte Verbindung nutzen. Das bedeutet, dass die von Ihnen gesendeten Daten, wie zum Beispiel Ihr Passwort oder Ihre Kreditkartendaten, sicher sind und ein Hacker sie nicht einfach abfangen kann. Bedenken Sie also, dass Sie sensible Informationen nur auf Websites mit einer solchen Sperre eingeben, die auch daran zu erkennen ist, dass https:// vor der Webadresse steht.

Beachten Sie auch, dass eine Sperre nicht sofort bedeutet, dass Sie der Website vertrauen können 🚫. Auch viele Phishing-Websites, die versuchen, Ihre Anmeldedaten zu stehlen, nutzen mittlerweile eine solche Sperre, um Ihr Vertrauen zu gewinnen. Schauen Sie daher immer wieder auf die Webadresse und darauf, ob diese korrekt aufgebaut ist.

- Richtig: https://www.facebook.com (facebook.com ist die Hauptdomain)

- Falsch: https://www.facebook.tech (.tech ist nicht die richtige Domainendung)

- Falsch: https://facebook.inlog.net (inlog.net ist hier die Hauptdomain)

- Falsch: https://www.faceb00k.com (es gibt zwei Nullen statt dem doppelten Buchstaben o)

Machen Sie Backups

Ein Sicherung, die allgemein akzeptierte Bezeichnung für ein Backup, ermöglicht Ihnen den Zugriff auf Ihre Dateien, falls etwas schief geht. Angenommen, Ihr Computer fällt plötzlich aus. Über welche verlorenen Fotos 📷, Videos 📹 und Dokumente 📃 wären Sie traurig und welche Dateien benötigen Sie für Ihre Verwaltung? Das sind die zu sichernden Dateien.

Ein Backup stellt sicher, dass Ihre wichtigen Dateien sicher sind, selbst wenn Ihr Computer kaputt geht, Ihr Telefon gestohlen wird oder eine Ransomware Ihren Computer unzugänglich macht. Mit einem Backup können Sie schnell wieder an die Arbeit gehen.

Es wird empfohlen, sowohl ein Online- als auch ein Offline-Backup zu erstellen. Sie können ein Online-Backup mit einem Cloud-Dienst ☁️ wie Dropbox oder Backup.ch erstellen, ein Offline-Backup über eine externe Festplatte. Überprüfen Sie regelmäßig, ob alle gespeicherten Dateien noch fehlerfrei vorhanden sind.

Phishing erkennen

Phishing-Angriffe sind in den meisten Fällen leicht zu erkennen. Nehmen Sie zum Beispiel eine gefälschte E-Mail, offenbar von UBS, die besagt, dass Ihre Bankkarte gesperrt wurde, während Sie bei einer anderen Bank sind 🏦. Logisches Denken reicht aus, um sich zu schützen.

Aber eine Phishing-E-Mail kann sehr real erscheinen. Deshalb ist es klug, immer genau auf den Absender einer E-Mail zu achten. Wenn der Absender die Adresse @ubs.incasso55.ch verwendet, wissen Sie, dass die E-Mail nicht von UBS gesendet wurde. Dann würde es ubs.ch heißen.

Achten Sie auch genau auf die verwendete Sprache. Viele Phishing-E-Mails enthalten Sprachfehler oder sprechen Sie als „Sehr geehrte Damen und Herren“ an. Die meisten Organisationen wissen, wer Sie sind und wie sie Sie ansprechen können.

Phishing-E-Mails versuchen oft, Ihnen Angst zu machen 😨, indem beispielsweise behauptet wird, dass Ihr Bankkonto gesperrt wurde oder dass Sie eine Lastschrift bezahlen müssen. Oder in den E-Mails steht, dass man etwas gewonnen hat 🤑. Wenn Sie sich nicht sicher sind, rufen Sie die betreffende Organisation an. Verwenden Sie nicht die Telefonnummer aus der E-Mail, sondern suchen Sie auf der offiziellen Website nach.

Überprüfen Sie immer die Links in einer E-Mail. Dies erreichen Sie, indem Sie mit dem Mauszeiger 🖱️ über den Link fahren, ohne darauf zu klicken. Auf diese Weise können Sie die Adresse sehen, an die Sie den Link senden möchten. Daraus lässt sich in der Regel erkennen, ob es sich um Phishing handelt oder nicht. Drücken Sie auf Mobilgeräten lange auf den Link, um ihn zu kopieren. Sie können es dann in eine neue E-Mail einfügen, um die vollständige Webadresse anzuzeigen.

Wenn Sie einer E-Mail oder den darin enthaltenen Links nicht vertrauen, rufen Sie über Ihren Browser die Website der betreffenden Organisation auf und melden Sie sich dort an. Dort finden Sie häufig auch alle eingegangenen Nachrichten und Rechnungen. Sie können auch jederzeit bei der Organisation 📞 anrufen und nachfragen, ob eine erhaltene E-Mail wirklich von dieser Firma stammt. Eine weitere wichtige Regel:

Wenn es zu schön erscheint, um wahr zu sein, ist es das wahrscheinlich auch.

Wenn Sie über ein Google-Konto verfügen, hilft Ihnen dieses Browser-Plugin vor Phishing-Angriffen: Password Alert. Das Plugin sendet Ihnen eine Warnung, sobald Sie Ihr Google-Passwort auf einer gefälschten Anmeldeseite eingeben. Für viele Menschen ist Google und das damit verbundene Gmail ihr wichtigstes Online-Konto, daher kann es sich lohnen, dieses offizielle Google-Plugin zu installieren.

Klicken Sie nicht einfach auf die Links

Nicht nur beim Phishing sollten Sie nicht einfach auf Links klicken. Es ist auf jeden Fall ein guter Rat, egal ob Sie den Link per E-Mail, über soziale Medien oder in einer SMS erhalten. Beispielsweise kann ein Smartphone gehackt werden, indem der falsche Link gedrückt wird.

Das passiert nicht jedem und man muss auch nicht vor jedem Link Angst haben. Wenn Sie ihm jedoch nicht vertrauen, überprüfen Sie zunächst den Link 👓 wie oben beschrieben.

Seien Sie vorsichtig mit Anhängen in E-Mails und beim Öffnen von Dokumenten

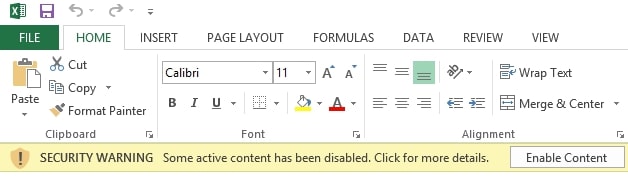

Genau wie bei Links muss man auch bei Anhängen in E-Mails vorsichtig sein. Auf diese Weise werden häufig Viren verbreitet, sodass Hacker Zugriff auf Ihr Gerät erhalten. Dazu verstecken sie einen Virus in einer scheinbar harmlosen Datei, beispielsweise einem Word-Dokument. Neben Word-Dokumenten können Hacker ihre Viren auch in Excel-, PDF-, ZIP- und EXE-Dateien verstecken.

Im Allgemeinen können Sie Word- und Excel-Dokumente in Microsoft Office öffnen. Sobald Sie nach dem Öffnen eines Dokuments oben im Programm einen großen gelben Balken sehen, müssen Sie aufpassen ⚠️. Dies ist ein Hinweis darauf, dass das Dokument möglicherweise Malware enthält. Klicken Sie niemals einfach auf die Schaltfläche in der gelben Leiste, insbesondere nicht, wenn das Dokument dazu auffordert. Wenn Sie dem Dokument nicht vertrauen, öffnen Sie es über die Google Docs-Website. Auf diese Weise wird Ihr Computer nicht infiziert, wenn das Dokument tatsächlich einen Virus enthält.

Am besten öffnen Sie PDF-Dateien in Ihrem Browser, indem Sie die Datei in einen Browser-Tab ziehen. Oder klicken Sie mit der rechten Maustaste auf die PDF-Datei und wählen Sie Öffnen mit > Browser.

Eine weitere Möglichkeit, Dokumente sicher zu öffnen, ist mit DANGERZONE. Dieses kostenlose Programm für Windows und MacOS wandelt potenziell gefährliche PDF-Dokumente, Office-Dateien und Fotos in Dateien um, die Sie sicher öffnen und anzeigen können 👍.

Seien Sie immer vorsichtig mit EXE-Dateien. Sie müssen es fast nie öffnen, es sei denn, Sie möchten ein Programm installieren. Sie müssen nie auf eine EXE-Datei klicken, um ein Dokument zu öffnen 📄. Sie können ZIP-Dateien einfach entpacken, aber seien Sie vorsichtig mit dem Inhalt und befolgen Sie die oben beschriebenen Vorsichtsmaßnahmen.

Wenn Sie einer Datei nicht vertrauen, können Sie sie ⬇️ auf Ihren Computer herunterladen (nicht öffnen!) und dann auf VirusTotal hochladen. Diese Website analysiert die Datei und teilt Ihnen mit, ob sie einen Virus enthält. Bitte beachten Sie, dass sowohl Google als auch VirusTotal nach dem Hochladen Zugriff auf die Datei haben.

Deaktivieren Sie außerdem die Option „Erweiterungen ausblenden“ sowohl für Windows als auch für MacOS, damit Sie immer sehen, welche Erweiterung eine Datei hat.

Seien Sie vorsichtig mit öffentlichem WLAN

Öffentliche WLAN-Netzwerke, wie z. B. WLAN im Zug, sind nicht sicher. Hacker können einen Blick auf Ihre Online-Aktivitäten werfen und versuchen, Anmeldedaten zu stehlen. Nutzen Sie Ihre 4G-Verbindung oder erstellen Sie einen passwortgeschützten Hotspot auf Ihrem Telefon. Bei einem solchen Hotspot (Android, iPhone) nutzt Ihr Laptop die Mobilfunkverbindung Ihres Telefons, um auf das Internet zuzugreifen.

Wenn Sie dennoch ein öffentliches WLAN-Netzwerk nutzen möchten, achten Sie darauf, dass Sie sich nur bei Websites mit Sloss anmelden. Diese Daten sind verschlüsselt und für andere nicht einsehbar. Dieser Hinweis gilt auch für WLAN-Netzwerke von Restaurants 🍟 und Hotels 🛏️: Sie sind zwar passwortgeschützt, werden aber dennoch von vielen Menschen genutzt.

Achten Sie auch genau auf den Willkommensbildschirm, den Sie manchmal sehen. Manchmal werden Sie aufgefordert, eine App, ein Softwareprogramm oder ein Zertifikat zu installieren. Das ist absolut nicht notwendig, um eine Verbindung zum Internet herzustellen, und kann ein Zeichen dafür sein, dass ein Hacker Zugriff auf Ihr Smartphone oder Ihren Laptop haben möchte. Erkundigen Sie sich bei Bedarf beim WLAN-Netzwerkanbieter.

Abschließend ist es wichtig zu wissen, dass ein WLAN-Netzwerk mit einem Passwort nicht unbedingt sicher ist. Auch diese WLAN-Netzwerke können sich in den Händen eines kriminellen Hackers befinden.

Verwenden Sie ein VPN

Es wird außerdem dringend empfohlen, immer ein virtuelles privates Netzwerk (VPN) zu verwenden, wenn Sie eine Verbindung zu einem öffentlichen Wi-Fi-Netzwerk herstellen. Ein VPN baut einen digitalen Tunnel auf, durch den Ihr Datenverkehr geleitet wird. Dies bedeutet, dass andere nicht sehen, was Sie im Internet tun. So schützen Sie sich vor digitalen Einbrechern.

Dank Netflix haben die meisten Menschen schon einmal von einem VPN gehört. Mit einem solchen VPN können Sie vorgeben, aus einem anderen Land zu kommen 🌎, indem Sie sich beispielsweise mit einem amerikanischen Server verbinden. Auf diese Weise ermöglichen einige VPN-Dienste die Betrachtung des umfangreichen amerikanischen Angebots von Netflix.

Ein VPN ist auch nützlich, wenn Sie nicht möchten, dass Ihr Internetprovider weiß, was Sie im Internet tun. Sie können jederzeit eine VPN-Verbindung auf Ihrem Computer aktiviert lassen. Der Nachteil eines VPN besteht darin, dass es Ihre Internetverbindung etwas langsamer macht 🐢.

Von den kostenpflichtigen VPN-Diensten sind Fsecure, iVPN und NordVPN die einfachsten, die jeweils 4, 5 und 6 Euro pro Monat kosten.

ProtonVPN verfügt über einen kostenlosen und einen kostenpflichtigen Dienst, der als sehr zuverlässig gilt.

AirVPN und Mullvad sind für fortgeschrittene Benutzer gedacht.

Verwenden Sie keinen kostenlosen VPN-Dienst. Diese Dienste scheinen oft Ihre privaten Informationen zu verkaufen, beispielsweise welche Websites Sie besuchen. Wenn Sie knapp bei Kasse sind und sich kein VPN leisten können, können Sie jederzeit die kostenlose Version von ProtonVPN nutzen – das reicht für die wenigen Male, in denen Sie sich mit einem öffentlichen WLAN-Netzwerk verbinden möchten.

Lassen Sie Ihre Sachen nicht unbeaufsichtigt

Dieser Tipp mag offensichtlich erscheinen, aber man sieht oft Laptops auf Tischen von Leuten, die gerade auf die Toilette gehen 🚽. Neben dem Risiko, dass Ihr Eigentum gestohlen wird, besteht auch das Risiko, dass jemand Ihr Gerät mit böswilligen Absichten nutzt. Dies kann passieren, wenn der Laptop nicht gesperrt oder geschlossen ist.

Stellen Sie daher immer eine kurze Zeit (1 Minute) ein, nach der Ihr Laptop automatisch gesperrt wird. Wenn Sie Ihren Computer plötzlich verlassen müssen und vergessen, ihn mitzunehmen, ist das Gerät innerhalb einer Minute für andere nicht mehr zugänglich. Generell gilt: Nehmen Sie Ihren Laptop mit, wenn Sie Ihre Wohnung verlassen.

Computer

Wir beginnen zunächst mit dem Computer 💻, dem Gerät, das am einfachsten zu hacken ist. Die meisten Virusinfektionen treten auf Windows-Computern auf.

Virenscanner sind immer noch nützlich

Windows-Computer sind standardmäßig mit einem Virenscanner namens Defender ausgestattet. Das ist ein gutes Programm, aber auch Kaspersky Antivirus und BitDefender (beide 30 Euro pro Jahr) haben in den letzten Jahren gut abgeschnitten.

Defender enthält eine Funktion, die Ihre wichtigsten Ordner vor Ransomware oder anderer Schadsoftware schützt, die Ihre Dateien manipuliert. Sie können diese Option in Defender über Viren- und Bedrohungsschutz > Viren- und Bedrohungsschutzeinstellungen > Kontrollierter Ordnerzugriff aktivieren. Dort können Sie auch weitere Ordner hinzufügen, beispielsweise einen Ordner mit Geschäftsdokumenten oder Familienfotos 👨👨👧.

Zwei weitere Tipps sind 0Patch (kostenlos) und der niederländische Hitman Pro.Alert (30 Euro pro Jahr). Sie nutzen diese Programme zusätzlich zu einem Virenscanner und schützen sich vor Malware, die Schwachstellen in Ihrem Computer ausnutzt, um beispielsweise zu überwachen, was Sie eingeben ⌨️.

Für Mac-Computer ist ein Virenscanner nicht unbedingt notwendig: Das Betriebssystem erschwert es Malware, Ihren Computer zu infizieren. Daher sind für das Betriebssystem von Apple nur wenige Viren im Umlauf. Wenn Sie eines möchten, dann sind Kaspersky Antivirus (37 Euro pro Jahr), BitDefender (39 Euro pro Jahr) und ESET Security (30 Euro pro Jahr) eine gute Wahl.

Empfehlenswert sind auch die kostenlosen Sicherheitsprogramme von Objective-See für MacOS: BlockBlock blockiert Malware, OverSight blockiert das Ausspionieren über die Webcam und ReiKey stoppt Malware, die auf Ihre Eingaben späht.

Die Anschaffung eines Virenscanners lohnt sich: Oft ist diese Software besser und umfassender. Wenn Sie nicht in der Lage sind, dafür zu bezahlen, laden Sie am besten die kostenlose Version von Malwarebytes herunter und installieren sie.

Verwenden Sie Chrome und diese beiden Erweiterungen

UBLOCK URSPRUNG

Adblocker uBlock Origin ist eine kostenlose Erweiterung, die Werbung und Tracker im Internet blockiert. Es schützt vor sogenanntem Malvertising: Viren, die durch Online-Werbung verbreitet werden. Darüber hinaus spionieren Sie immer wieder Unternehmen aus. Im Gegensatz zu bekannteren Namen wie Adblock und Adblock Plus verfügt uBlock Origin über kein fragwürdiges Einnahmemodell. Seien Sie sich bewusst, dass Sie Websites mit einem Werbeblocker dringend benötigte Einnahmen entziehen. Indem Sie Ihre Lieblingswebsites auf die Whitelist setzen, können Sie einem Unternehmen oder einer Person dennoch ermöglichen, mit Ihrem Besuch Geld zu verdienen.

HTTPS ÜBERALL

HTTPS Everywhere erzwingt, wann immer möglich, eine sichere https-Verbindung. Wenn ein Angreifer versucht, Ihre Verbindung abzufangen und Sie dann auf eine Website mit einer ungesicherten (und daher abhörbaren) Verbindung weiterzuleiten, blockiert HTTPS Everywhere diesen Versuch. Die Erweiterung kann kostenlos heruntergeladen werden.

Achten Sie genau darauf, welche Erweiterungen Sie installieren und installieren Sie nicht zu viele. Erweiterungen können weitreichende Rechte haben und in manchen Fällen sehen, was Sie im Browser eingeben. Sie können sehen, welche Berechtigungen jede Erweiterung hat.

Deaktivieren Sie JavaScript und Makros und aktivieren Sie Ihre Firewall

Hacker nutzen häufig bestimmte Optionen beliebter Programme, um Ihren Computer mit Malware zu infizieren. Indem Sie diese Optionen deaktivieren, erschweren Sie es Angreifern. Dies betrifft JavaScript im Adobe Reader und die Makros in Microsoft Office. Nimm sie beide raus.

Sie sollten eine Firewall aktivieren, denn dieses System schützt Sie vor Angriffen von außen. Tun Sie dies unter MacOS und am besten auch auf Ihrem Router; Unter Windows ist die Firewall bereits standardmäßig aktiviert. Wenn Sie zusätzlich zu Ihrer Firewall zusätzliche Sicherheit wünschen, können Sie sich LuLu (kostenlos) und Little Snitch für MacOS oder GlassWire für Windows ansehen. Diese Apps überwachen 🔎 welche Apps eine Verbindung zum Internet herstellen.

Flash entfernen

Flash war einst eine wichtige Technologie zum Ansehen von Videos und Spielen 🎮, doch mittlerweile ist die Software stark veraltet und daher gefährlich. Daher ist es besser, Flash vollständig von Ihrem Computer zu entfernen. In vielen Browsern ist Flash bereits standardmäßig deaktiviert und wird von keiner modernen Website mehr verwendet.

Adobe bietet Programme zum Entfernen von Flash von Ihrem Windows– oder MacOS-Computer.

Sichern Sie Ihren Router

Vielen Menschen fällt es schwer, ihren Router, das Gerät, das den Zugang zum Internet ermöglicht, richtig zu konfigurieren. Das ist verständlich: Router sind sehr schwierige Geräte 😕. Da jeder Router anders funktioniert, müssen Sie im (Online-)Handbuch nachlesen, wie Sie diese Tipps umsetzen.

- Sichern Sie Ihr WLAN-Netzwerk mit der WPA2-AES-Option und einem langen Passwort und deaktivieren Sie WiFi Protected Setup (WPS).

- Deaktivieren Sie UPNP. Diese Technologie ist unsicher und ermöglicht einen einfacheren Zugriff auf Ihr Netzwerk und Ihre Geräte.

- Erstellen Sie ein Gastnetzwerk mit einem Passwort, um Ihre Gäste und Smart-Geräte wie eine Überwachungskamera zu verbinden.

- Stellen Sie sicher, dass Ihr WLAN-Netzwerk nicht auf Sie zurückgeführt werden kann. Nennen Sie es also nicht die Familie Gerber.

- Seien Sie vorsichtig bei der Portweiterleitung: Öffnen Sie nur die Ports, die Sie wirklich benötigen.

USB-Sticks und Smart-Geräte

Ein bekannter Trick von Hackern besteht darin, das Opfer einen infizierten USB-Stick in seinen Computer einstecken zu lassen und anschließend das Gerät zu übernehmen. Seien Sie daher immer vorsichtig mit USB-Sticks, egal ob Sie diese auf der Straße finden oder von jemandem erhalten 🎁. Wenn Sie einem USB-Stick nicht trauen, schauen Sie ihn sich fachmännisch an oder werfen Sie ihn weg.

Ein bekannter Trick von Hackern besteht darin, das Opfer einen infizierten USB-Stick in seinen Computer einstecken zu lassen und anschließend das Gerät zu übernehmen. Seien Sie daher immer vorsichtig mit USB-Sticks, egal ob Sie diese auf der Straße finden oder von jemandem erhalten 🎁. Wenn Sie einem USB-Stick nicht trauen, schauen Sie ihn sich fachmännisch an oder werfen Sie ihn weg.

Möglicherweise fragen Sie sich auch, ob Sie all diese intelligenten Internet-of-Things-Geräte benötigen. Ist es wirklich wichtig, dass der Wasserkocher eine Verbindung zu Ihrem WLAN herstellen kann? Ist es wichtig, dass die Barbie Ihres Sohnes oder Ihrer Tochter über eine Kamera verfügt, die mit dem Internet verbunden ist? Alle diese intelligenten Geräte sind Zugangspunkte, über die Hacker in Ihr Netzwerk eindringen können.

Darüber hinaus können Hacker diese Geräte übernehmen. Dies geschah mit der intelligenten Überwachungskamera von Action. Hacker konnten über das Mikrofon hineinschauen und Menschen erschrecken 😧. Kaufen Sie deshalb nur smarte Geräte, die Sie wirklich brauchen und am besten von zuverlässigen Marken.

Sicheres Internetbanking

Manche Menschen haben Angst, ihre Bankgeschäfte online zu erledigen. Das ist nicht nötig: Internetbanking ist in den letzten Jahren sehr sicher geworden. Für die Überweisung von Zahlungen können Sie die Website Ihrer Bank oder die mobile App nutzen 💶. In den meisten Fällen ist die App die sicherste Wahl: Auf einer aktuellen Version von Android und iOS ist es für Kriminelle schwierig, solche Apps zu übernehmen.

Überprüfen Sie die Kurzlinks

Kurze Links sind im Internet weit verbreitet: Vereinfacht gesagt verkürzen sie einen langen Link. Bekannte Dienste hierfür sind Bit.ly und TinyURL. Aber auch Kurzlinks werden häufig zur Verschleierung gefährlicher Websites eingesetzt. Deshalb ist es ratsam, Kurzlinks zu überprüfen, damit Sie wissen, wo Sie landen. Dies ist mit dem niederländischen Überprüfen Sie Ihren Link, der einfach anzeigt, wo Sie landen und ob diese Website möglicherweise gefährlich ist. Für fortgeschrittenere Benutzer gibt es Urlscan.io.

Decken Sie Ihre Webcam ab und schauen Sie sich um

Kriminelle Hacker können einen Blick auf Ihre Webcam werfen. Daher kann es sinnvoll sein, Ihre Webcam abzudecken. So kann ein Angreifer Sie nicht mit Fotos und Videos privater Momente erpressen, etwa beim Umziehen, bei der Selbstbefriedigung oder beim Sex 🍆🍑. Indem Sie ein Stück Klebeband über Ihre Webcam kleben, machen Sie dies unmöglich. Es gibt auch elegantere Varianten wie den Schweizer Soomz (11 Euro für drei Stück). Im chinesischen Online-Shop AliExpress finden Sie viele günstige Webcam-Abdeckungen.

Wenn Sie viel unterwegs sind und oft mit Ihrem Laptop im Zug oder im Café sitzen ☕, schauen Sie sich regelmäßig um. Gibt es Leute, die lesen können, was Sie eingeben? Sehen sie auf Ihrem Bildschirm keine sensiblen Informationen, wie zum Beispiel ein Passwort, eine Telefonnummer oder Ihre Privatadresse? Seien Sie sich bewusst, dass Sie in einem öffentlichen Raum arbeiten.

Wählen Sie ein Chromebook

Sie haben nicht viel technisches Wissen, möchten aber gerne surfen, E-Mails senden und Videos ansehen? Dann ist ein Chromebook eine kluge Wahl. Dieser Laptop ist günstig und sehr sicher, da er nur den Chrome-Browser von Google ausführt. Dies verringert die Wahrscheinlichkeit, dass Hacker und ihre Viren Ihren Computer infizieren. Mit dem Laptop können Sie alles tun, was Sie normalerweise im Browser tun. Haben Sie etwas mehr Geld zum Ausgeben? Dann ist ein iPad mit Tastatur auch eine gute Wahl für die Verwaltung Ihrer Online-Angelegenheiten.

Sie haben nicht viel technisches Wissen, möchten aber gerne surfen, E-Mails senden und Videos ansehen? Dann ist ein Chromebook eine kluge Wahl. Dieser Laptop ist günstig und sehr sicher, da er nur den Chrome-Browser von Google ausführt. Dies verringert die Wahrscheinlichkeit, dass Hacker und ihre Viren Ihren Computer infizieren. Mit dem Laptop können Sie alles tun, was Sie normalerweise im Browser tun. Haben Sie etwas mehr Geld zum Ausgeben? Dann ist ein iPad mit Tastatur auch eine gute Wahl für die Verwaltung Ihrer Online-Angelegenheiten.

Eine gelegentliche Neuinstallation kann nicht schaden

Versuchen Sie, Ihren Computer alle drei Jahre neu zu installieren. Das bedeutet: Backup erstellen, dann die Festplatte löschen und anschließend das Betriebssystem (Windows, MacOS) neu installieren. Dadurch wird Ihr Computer nicht nur schneller, es werden auch alle unnötigen und potenziell schädlichen Programme und Dateien 📂 gelöscht.

Telefon und Tablet

Für viele ist das Smartphone 📱 das wichtigste Gerät in ihrem Leben. Deshalb ist es besonders wichtig, dieses Gerät ordnungsgemäß zu sichern, unabhängig davon, ob Sie ein Android-Gerät oder ein iPhone besitzen.

Besorge dir ein iPhone

Okay, das ist etwas übertrieben, aber im Allgemeinen sind iPhones sicherer als Android-Telefone. Aus diesem Grund besitzen Menschen, die einem höheren Risiko ausgesetzt sind, gehackt zu werden, wie Anwälte 👨💼 und Politiker 👴, normalerweise iPhones. Darüber hinaus werden iPhones fünf Jahre lang mit Updates versorgt.

Die sichersten Android-Handys kommen von Google und werden unter dem Namen Pixel (ehemals Nexus) veröffentlicht.

Schnell aktualisieren

Dieser Tipp steht wieder ganz oben auf der Liste: Aktualisieren Sie Ihre Mobilgeräte immer so schnell wie möglich ⏰. Updates schließen Sicherheitslücken, die es einem Hacker ermöglichen könnten, Ihr Smartphone oder Tablet zu übernehmen. Darüber hinaus ist es wichtig, Ihre Apps regelmäßig zu aktualisieren. Apps können auch undicht sein und einem Angreifer Zugriff auf Ihre privaten Daten ermöglichen.

Verschlüsselung aktivieren

Durch die Verschlüsselung wird sichergestellt, dass Ihre Daten, wie zum Beispiel Ihre Nachrichten und Fotos, in einem digitalen Safe gespeichert werden 🔑. Bei allen iPhones und den meisten Android-Telefonen ist die Verschlüsselung standardmäßig aktiviert. Bei einigen Android-Geräten müssen Sie dies jedoch manuell tun. Die Option zur Verschlüsselung finden Sie unter Einstellungen > Sicherheit.

Angenommen, jemand findet Ihr Telefon und verbindet es mit einem Computer. Die Verschlüsselung stellt dann sicher, dass die Person nicht alle Ihre Chat-Gespräche und Fotos sehen kann. Dies ist nur möglich, wenn der PIN-Code eingegeben wird, der Schlüssel zu Ihrem digitalen Safe. Deshalb ist auch die Verwendung eines PIN-Codes wichtig.

Verwenden Sie einen sechsstelligen PIN-Code und den Fingerabdruckscanner

Durch die Verwendung eines PIN-Codes können andere nicht einfach auf Ihr Telefon oder Tablet zugreifen. Wählen Sie eine sechsstellige PIN, die nur Sie kennen, und keinen Standardcode, z. B. 0-0-0-0-0-0, 1-2-3-4-5-6 oder 1-1-2-2- 3-3. Auch die Verwendung Ihres Geburtsdatums 🎂 wird nicht empfohlen, ebenso wie alle anderen Zahlenkombinationen, die auf privaten Daten basieren. Bei iPhones und einigen Android-Geräten können Sie die Löschung Ihres Telefons nach zehnmaliger Eingabe der falschen PIN aktivieren. Dies ist eine zusätzliche Sicherheitsmethode, kann jedoch auch gefährlich sein, wenn Sie kein Backup erstellt haben.

Noch einfacher ist die Nutzung des Fingerabdruckscanners in vielen Fällen. Es funktioniert schnell und ist oft sicherer, da Ihr Fingerabdruck nicht gelesen werden kann. Möchten Sie den Fingerabdruckscanner vorübergehend deaktivieren? Starten Sie dann Ihr Gerät neu. Anschließend müssen Sie den PIN-Code erneut eingeben, um Zugriff auf das Gerät zu erhalten. Wenn Sie auf Ihrem Android-Telefon keinen Fingerabdruckscanner haben, können Sie auch eine Mustersperre verwenden.

Auch Ihre SIM-Karte verfügt über einen PIN-Code. Sie können dies in Ihrem Smartphone anpassen, beispielsweise auf einen sechsstelligen PIN-Code anstelle des Standardcodes 0-0-0-0. Übertragen Sie außerdem alle Kontakte Ihrer SIM-Karte auf Ihr Telefon und löschen Sie sie anschließend von Ihrer SIM-Karte. Wenn Sie Ihr Telefon verlieren oder es gestohlen wird, können Sie auf diese Weise nicht die privaten Daten anderer preisgeben.

Installieren Sie nur Apps aus dem App Store oder Google Play

Der Großteil der Malware auf Smartphones und Tablets wird dadurch erworben, dass Menschen Apps außerhalb der offiziellen App Stores installieren. Dies geschieht normalerweise, weil Leute eine kostenpflichtige App oder ein Spiel kostenlos herunterladen möchten. Diese „kostenlose“ App enthält dann Malware, die beispielsweise Ihre Kreditkartendaten stiehlt 💳. Dieses Risiko gilt sowohl für Android als auch für iOS.

Bei Android besteht eine zweite Gefahr: Es gibt viele Apps bei Google Play, die legitim erscheinen, aber dennoch Malware enthalten. Recherchieren Sie also. Googeln Sie den Namen der App, lesen Sie Rezensionen und sehen Sie, wie viele Installationen es gab. Installieren Sie also nicht nur Apps auf Ihrem Android-Telefon oder -Tablet.

Es ist auch wichtig, die Berechtigungen einer App zu überprüfen. Natürlich benötigt eine Taschenlampen-App 🔦 keinen Zugriff auf Ihr Adressbuch. Sowohl auf Android als auch auf iOS können Sie die Berechtigungen pro App überprüfen und anpassen. Gehen Sie auf Android zu Einstellungen > Apps, auf iOS zu Einstellungen > Datenschutz.

Virenscanner für Ihr Telefon

Als Android-Nutzer haben Sie die Möglichkeit, einen Virenscanner auf Ihrem Smartphone oder Tablet zu installieren. Eine gute Wahl sind die Apps von ESET (9,99 Euro pro Jahr), BitDefender (9,99 Euro pro Jahr) und Kaspersky (13,99 Euro pro Jahr). Die letzten beiden sind auch als kostenlose Version bei Google Play zu finden, bieten jedoch weniger Funktionalitäten.

Wenn Sie ein iPhone oder iPad nutzen, nützt ein Virenscanner nichts. Das geschlossene iOS-Betriebssystem macht es einem Virenscanner unmöglich, seine Arbeit zu verrichten. Sie können die iVerify-App installieren (3,50 Euro). Diese App prüft, ob Ihr iPhone oder iPad gehackt wurde, indem sie auf Anomalien oder Anomalien innerhalb von iOS prüft. Darüber hinaus bietet die App allerlei nützliche Anleitungen, um Ihr Gerät besser zu schützen.

Wenn Sie ein iPhone oder iPad nutzen, nützt ein Virenscanner nichts. Das geschlossene iOS-Betriebssystem macht es einem Virenscanner unmöglich, seine Arbeit zu verrichten. Sie können die iVerify-App installieren (3,50 Euro). Diese App prüft, ob Ihr iPhone oder iPad gehackt wurde, indem sie auf Anomalien oder Anomalien innerhalb von iOS prüft. Darüber hinaus bietet die App allerlei nützliche Anleitungen, um Ihr Gerät besser zu schützen.

Neben Virenscannern gibt es auch Software für Android, mit der Sie sehen können, welche Apps eine Verbindung zum Internet herstellen. So behalten Sie im Auge, welche Daten Ihr Telefon oder Tablet sendet. Glasswire, die Firewall für Windows, verfügt auch über eine Android-App (5 Euro pro Jahr), mit der Sie den Internetzugriff lästiger oder bösartiger Apps blockieren können.

Starten Sie Ihr Telefon neu

Ein Neustart Ihres Telefons oder Tablets ist eine gute Möglichkeit, sich vor Hackern zu schützen. In vielen Fällen wird jegliche Malware durch einen Reboot Ihres Geräts entfernt, der auch als Neustart bezeichnet wird. Für Hacker ist es sehr schwierig, den Zugriff auf ein gehacktes Gerät nach einem Neustart aufrechtzuerhalten. Ein schöner Bonus ist, dass Ihr Betriebssystem weiterhin stabil funktioniert, wenn Sie Ihr Telefon oder Tablet regelmäßig (einmal pro Woche) neu starten 👍.

Schalten Sie WLAN und Bluetooth aus, wenn Sie es nicht benötigen

Dritte können Sie über WLAN und Bluetooth verfolgen, beispielsweise die Route, die Sie durch den Bahnhof nehmen. Wenn Sie unterwegs weder WLAN noch Bluetooth benötigen, ist es ratsam, diese Optionen über die Einstellungen Ihres Geräts vorübergehend zu deaktivieren. Darüber hinaus schützen Sie sich vor Angriffen über WLAN oder Bluetooth.

Wenn Sie jemals mit einem Wi-Fi-Netzwerk verbunden waren, stellt Ihr Mobilgerät automatisch wieder eine Verbindung her. Das ist ein bisschen Bequemlichkeit, birgt aber auch Risiken. Eine häufige Angriffsmethode von Hackern besteht darin, ein gefälschtes WLAN-Netzwerk zu erstellen, z. B. WLAN im Zug oder McDonald’s Free WiFi, mit dem sich die Leute dann automatisch verbinden. Auf diese Weise versuchen sie, einen Blick in Ihre Aktivitäten im Internet zu werfen und Passwörter abzufangen.

Es ist ratsam, Ihre Liste vertrauenswürdiger WLAN-Netzwerke regelmäßig zu bereinigen. Wenn Sie eine Verbindung zu einem Hotel-WLAN-Netzwerk 🏨 herstellen, löschen Sie es nach Ihrem Aufenthalt aus dem Speicher Ihres Telefons. Dies erreichen Sie, indem Sie über die Einstellungen zum WLAN-Netzwerk gehen und auf „Vergessen“ klicken. Sie können in Android und iOS auch jedes WLAN-Netzwerk so einstellen, dass Sie sich nicht automatisch mit diesem verbinden.

Benachrichtigungsinhalte nicht anzeigen

Der Inhalt von Benachrichtigungen kann vertraulich sein 🙈. Vielleicht sendet jemand sein Passwort per WhatsApp oder Sie erhalten Login-Codes per SMS. Indem Sie den Inhalt von Benachrichtigungen (Android, iOS) ausblenden, stellen Sie sicher, dass andere diese Daten nicht sehen. Erst wenn Sie Ihr Telefon entsperren, wird der Inhalt sichtbar.

Erstellen Sie ein Backup Ihres Geräts

Backups sind äußerst wichtig. Wenn Ihr Telefon gestohlen wird, können Sie jederzeit mit einem Backup von vorne beginnen. Google und Apple bieten Optionen zum Erstellen einer vollständigen Sicherung Ihres Telefons. Achten Sie auch auf ein Backup Ihrer Fotos und Videos, die für viele das Wichtigste auf ihrem Telefon sind. iCloud, Google Fotos und Dropbox sind unter anderem gute Optionen zum Sichern Ihrer Fotos. Vergessen Sie nicht, die zweistufige Verifizierung (2fa) für diese Dienste zu aktivieren.

Sozialen Medien

Wir teilen viel in den sozialen Medien 🤳. Manchmal etwas zu viel und Hacker nutzen das aus. Diese Form der Datenerhebung nennt sich Open Source Intelligence (OSINT) und kann bei einem Hackerangriff eingesetzt werden.

Seien Sie vorsichtig, was Sie teilen

In den sozialen Medien posten Menschen regelmäßig Fotos ihrer Reisepässe, Führerscheine und Konzertkarten. Sie denken vielleicht: Das ist dumm. Das ist es, aber es passiert immer noch massenhaft 🤦. Der Barcode auf Ihrer Konzertkarte kann von einer anderen Person verwendet werden, mit einem Foto von Reisepass und Führerschein können Sie einen Kredit auf den Namen einer anderen Person aufnehmen.

Seien Sie also vorsichtig, was Sie in den sozialen Medien teilen. Hast du einen nervigen Ex, der ein Auge auf dich hat? Dann posten Sie nicht in den sozialen Medien, wo Sie sich gerade befinden. Warten Sie auf ein Paket 📦 aus einem Online-Shop? Ein Hacker kann sich als Mitarbeiter des Online-Shops ausgeben und dann „Daten überprüfen“. Es geht vor allem darum, sich darüber im Klaren zu sein, welche Risiken für Sie bestehen.

Achten Sie auf Ihre privaten Daten

Bei vielen Unternehmen müssen Sie lediglich Ihren Namen, Ihr Geburtsdatum und Ihre Wohnadresse angeben, um sicherzustellen, dass es sich wirklich um Sie handelt. Diese Daten sind online sehr einfach zu finden: Menschen feiern ihren Geburtstag 🎈 in den sozialen Medien und teilen (indirekt) mit, wo sie wohnen, indem sie beispielsweise ein Instagram-Foto ihres neuen Hauses 🏠 veröffentlichen.

Auf diese Weise gelang es einem Hacker, einen Mitarbeiter eines Telekommunikationsanbieters zu täuschen und die Telefonnummer eines anderen auf seinen Namen zu übertragen. Dadurch erlangte er die Kontrolle über die WhatsApp des Opfers. Diese Hacking-Methode wird auch Social Engineering genannt, eine Angriffstechnik, bei der Menschen manipuliert werden.

Darüber hinaus sind Ihre Antworten auf geheime Fragen oft ungewollt online zu finden, etwa nach dem Namen Ihres ersten Haustieres 🐱 oder dem Geburtsort Ihrer Mutter. Bitte beachten Sie dies.

Googeln Sie sich selbst

Was macht ein Hacker, der Informationen über ein Ziel sammeln möchte? Das ist richtig: Den Namen des Ziels googeln. Machen Sie dies regelmäßig mit sich selbst, damit Sie wissen, was online über Sie zu finden ist. Sie können beispielsweise eine Benachrichtigung einrichten, sodass Sie eine E-Mail erhalten, wenn Ihr Name in der Suchmaschine gefunden wird. In manchen Fällen ist es auch möglich, sensible Informationen aus der Suchmaschine zu entfernen.

Stellen Sie Ihre Nachrichten auf privat und melden Sie sich ab

Wir posten viele Nachrichten in den sozialen Medien. Es empfiehlt sich daher, pro sozialem Netzwerk zu prüfen, ob Ihr Profil auf „Privat“ eingestellt werden soll. Teilen Sie viel über Ihr Privatleben auf Facebook und Instagram? Dann stellen Sie Ihr Facebook-Profil auf privat (sehen Sie hier, wie Ihr Profil für Nicht-Freunde aussieht) und sperren Sie Ihr Instagram-Konto 🔒. Das Gleiche gilt für Snapchat.

Twitter ist eine etwas andere Geschichte, denn viele sind da, um gehört zu werden. Wenn Sie ein öffentliches Twitter-Profil haben, achten Sie besonders darauf, was Sie teilen: von Ihrem Standort bis hin zu privaten Informationen. Melden Sie sich auch ab, wenn Sie das Gerät, mit dem Sie sich bei Twitter angemeldet haben, nicht mehr verwenden, beispielsweise einen öffentlichen Computer oder den Laptop eines Freundes.

Achten Sie auf die Handelskammer und die Gemeinde

Viele Selbstständige melden sich bei der Handelskammer mit ihrer Wohnadresse und Privatnummer an. Bei Ihrer Anmeldung wird diese automatisch im örtlichen Gemeindemagazin veröffentlicht, Dies können Sie verhindern, indem Sie bei der Firmenanmeldung ausdrücklich angeben, dass Sie dies nicht wünschen👨🔧. Leider führt dies auch dazu, dass private Daten, die mit Ihrem Unternehmen verknüpft sind, überall im Internet auftauchen. Diese Daten können von Hackern missbraucht werden.

Wenn Sie sich bei der Handelskammer und Gemeinde anmelden möchten, geben Sie anstelle Ihrer Privatadresse eine Arbeitsadresse ein. Dafür müssen Sie über einen Arbeitsplatz verfügen. Es gibt auch Organisationen, bei denen Sie für ein paar Dutzend Euro pro Monat einen Registrierungsort für die Handelskammer mieten können. Nutzen Sie für die Anmeldung auch eine andere Telefonnummer, zum Beispiel eine Prepaid-079-Nummer. Geben Sie außerdem nicht Ihren eigenen Namen in den Namen Ihres Unternehmens ein. Durch den Verzicht auf die Nennung Ihres Namens sind Sie im Handelsregister schlechter auffindbar.

Bleiben Sie mit Google Alerts wachsam

Mit Google Alerts behalten Sie neue Online-Inhalte im Auge 👀. Geben Sie Ihren eigenen Namen als Stichwort ein und Sie wissen genau, wann Ihr Name auf einer Website erwähnt wird. Viel interessanter ist es, sensible Daten wie Ihre E-Mail-Adresse, Privatadresse oder Telefonnummer im Auge zu behalten. So wissen Sie genau, wann eine Website diese Daten veröffentlicht und können bei Bedarf Maßnahmen ergreifen.

Machen Sie eine sichere Kopie Ihres Ausweises

Es ist tatsächlich möglich, eine sichere digitale Kopie Ihres Reisepasses, Personalausweises oder Führerscheins anzufertigen 🚗. Zu diesem Zweck hat die Regierung eine praktische App veröffentlicht: KopieID. Mit der App können Sie sensible Informationen, wie zum Beispiel eine Bürgerservicenummer, streichen. Sie können den Zweck der Kopie auch mit einem Wasserzeichen angeben, beispielsweise eine Kopie für einen Hotelaufenthalt nach Datum.

Überprüfen Sie, welche Geräte angemeldet sind

Wo sind Sie eigentlich eingeloggt? Versteckt sich nicht heimlich jemand in Ihren E-Mails oder WhatsApp-Nachrichten? Dies wird in der Übersicht der aktiven Sitzungen angezeigt, die Sie unter anderem bei Google, Apple, Microsoft, Facebook, Instagram, Twitter, Dropbox und WhatsApp einsehen können. Löschen Sie alle angemeldeten Sitzungen, die Sie nicht kennen.

Führen Sie die Sicherheitsüberprüfungen durch

Viele Unternehmen bieten die Möglichkeit, Ihre Sicherheitseinstellungen zu überprüfen, darunter Google, Facebook und Dropbox. So können Sie unter anderem sehen, wann Sie das letzte Mal Ihr Passwort geändert haben und welche Apps und Dienste Zugriff auf Ihr Konto haben. Wenn Sie diese Überprüfungen regelmäßig durchführen, werden Sie immer eine App oder einen Dienst finden, die keinen Zugriff mehr auf Ihr Konto benötigen.

Überprüfen Sie Ihre verbundenen Apps

Es kann sinnvoll sein, Apps mit Ihren Online-Konten zu verknüpfen, um beispielsweise anhand Ihres Google-Kalenders automatisch Sporteinheiten 🏋️ mit Freunden zu planen oder gemeinsam online an Dokumenten zu arbeiten. Mit diesen Apps erhalten Sie jedoch häufig Zugriff auf Ihr gesamtes Konto, ohne dass Sie es wissen. Wird eine solche App gehackt, ist auch Ihr Online-Konto betroffen. Es empfiehlt sich daher, regelmäßig zu prüfen, welche Apps Sie mit welchen Online-Diensten verlinkt haben, darunter Google, Microsoft, Facebook, Twitter, Instagram und Linkedin.

Wir chatten 💬 und telefonieren ☎️ ein bisschen. Lasst uns das dieses Jahr so sicher wie möglich tun. Kurz gesagt: Wie kommuniziert man, ohne dass andere lesen oder zuhören können?

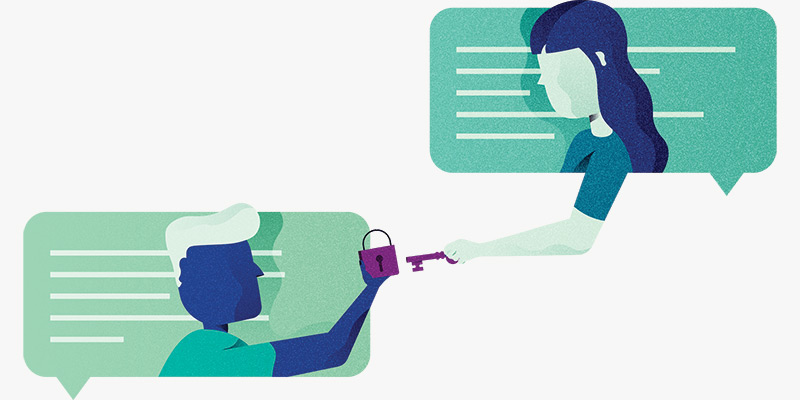

Ende-zu-Ende-Verschlüsselung

Seit April 2016 kommuniziert die Schweiz sicherer. In diesem Monat wurde WhatsApp mit einer Ende-zu-Ende-Verschlüsselung ausgestattet. Dadurch wird sichergestellt, dass nur der Sender und der Empfänger eine Nachricht lesen können. Wenn jemand anderes die Nachricht abfängt, sieht er ein Durcheinander unleserlicher Zeichen.

Man kann es mit dem Versenden einer Postkarte vergleichen. Man schreibt etwas auf die Rückseite und klebt einen Stempel darauf. Bei normaler Verschlüsselung kann der Postbote (in diesem Fall WhatsApp) lesen, was auf der Postkarte steht. Bei der Ende-zu-Ende-Verschlüsselung stecken Sie die Postkarte in einen verschlossenen Umschlag ✉️, sodass nur der Empfänger die Nachricht auf der Karte lesen kann.

Die Ende-zu-Ende-Verschlüsselung funktioniert nicht nur bei Nachrichten, sondern auch beim Senden und Empfangen von Fotos, Videos, Dokumenten und Standortdaten. Sie können Telefon- und Videoanrufe auch mit einer Ende-zu-Ende-Verschlüsselung schützen.

WhatsApp und Facebook

WhatsApp gehört Facebook, einem Unternehmen, das Geld damit verdient, so viele Informationen wie möglich über seine Benutzer zu sammeln. Dank der Ende-zu-Ende-Verschlüsselung weiß Facebook nicht, welche Nachrichten oder Fotos Sie senden. Facebook kann sehen, mit wem Sie wann in Kontakt stehen, auch Metadaten genannt. Seien Sie sich dessen also bewusst.

Alternativen zu WhatsApp

Die Wahl einer Chat-App ist sehr persönlich. Manche legen Wert auf Bequemlichkeit, andere möchten ihre Privatsphäre so weit wie möglich schützen. Nachfolgend finden Sie fünf Alternativen zu WhatsApp.

SIGNAL

SIGNAL

Signal ist die sicherste und datenschutzfreundlichste Chat-App. Genau wie WhatsApp können Sie die App auch auf einem Computer verwenden und es besteht die Möglichkeit, Nachrichten nach einer bestimmten Zeit (von einigen Sekunden bis zu einer Woche) automatisch löschen zu lassen. Zudem speichert Signal kaum Daten über seine Nutzer. Die App sieht einfach nicht so edel aus und hat auch weniger Funktionen als die Konkurrenz.

TELEGRAM

TELEGRAM

Telegram ist nicht die sicherste Wahl, da Nachrichten standardmäßig in der Cloud gespeichert werden. Manche Leute mögen das: Wenn Sie das Telefon wechseln, können Sie sofort dort weitermachen, wo Sie aufgehört haben. Gleichzeitig birgt die Speicherung all Ihrer Nachrichten, Fotos und Videos in der Cloud ein großes Risiko. Wenn Sie sich für Telegram entscheiden, seien Sie sich dessen bewusst. Der Grund, warum sich Menschen für Telegram entscheiden, ist, dass es eine der benutzerfreundlichsten Chat-Apps ist.

IMESSAGE

Die Chat-App von Apple funktioniert nur mit iPhones und iPads. Nachrichten werden mit Ende-zu-Ende-Verschlüsselung verschlüsselt und Sie können Nachrichten auch mit Ihrem Macbook oder iMac senden. iMessage unterstützt alle Arten anderer Apps, sodass Sie ganz einfach in einem Chat-Gespräch eine Rückerstattung beantragen, ein Uber buchen oder Ihre Navigationsroute teilen können. Apple speichert Metadaten bis zu einem Monat, also bedenken Sie das.

Nachrichten nach einer bestimmten Zeit (von einigen Sekunden bis zu einer Woche) automatisch löschen zu lassen. Zudem speichert Signal kaum Daten über seine Nutzer. Die App sieht einfach nicht so edel aus und hat auch weniger Funktionen als die Konkurrenz.

THREEMA

Das Schweizer Threema ist eine beliebte Chat-App unter Journalisten, da man nur einen Benutzernamen teilt, um miteinander zu kommunizieren. Auf diese Weise muss ein Journalist seine Telefonnummer nicht öffentlich im Internet veröffentlichen. Die App hat ein schönes Design und viele Funktionen, aber auch einen Nachteil: Threema kostet 2,99 CHF, wodurch die Nutzerzahl deutlich geringer ist als bei kostenlosen Chat-Apps.

WIRE

WIRE

Wire hat in kurzer Zeit eine große Fangemeinde gewonnen. Das ist nicht sehr verwunderlich: Die App basiert bei der Verschlüsselung auf der von Signal und kombiniert ein ansprechendes Design mit der Flexibilität von Telegram. So können Sie Wire überall gleichzeitig nutzen, egal ob Sie auf Ihrem Smartphone, Computer oder über den Browser chatten möchten. Neben Messaging können Sie auch (Video-)Anrufe tätigen, Dateien teilen und GIFs versenden – alles verschlüsselt mit Ende-zu-Ende-Verschlüsselung. Nachrichten nach einer bestimmten Zeit (von einigen Sekunden bis zu einer Woche) automatisch löschen zu lassen. Zudem speichert Signal kaum Daten über seine Nutzer. Die App sieht einfach nicht so edel aus und hat auch weniger Funktionen als die Konkurrenz.

Lassen Sie Nachrichten automatisch löschen

Was Sie nicht haben, kann nicht gestohlen werden. Dies gilt auch für Chatnachrichten. Führen Sie sensible Gespräche mit jemandem und möchten nicht, dass jemand sie liest? Dann aktivieren Sie automatisch verschwindende Nachrichten 🗑️. Unter anderem WhatsApp, Signal, Telegram, Wickr Me und Wire unterstützen diese Funktion.

Anrufe und Videoanrufe

Unter anderem WhatsApp, Signal und FaceTime ermöglichen das Telefonieren mit Ende-zu-Ende-Verschlüsselung. Das bedeutet, dass der von Ihnen genutzte Dienst Sie weder hören noch sehen kann. Diese Apps empfehlen sich auch, wenn Sie sensible Gespräche führen möchten. Wenn Sie Ihren Cousin aus Australien per Videoanruf anrufen möchten, ist Skype, das über keine Ende-zu-Ende-Verschlüsselung verfügt, kein Problem.

Auch das normale Telefonieren ist für die meisten Menschen eine sichere Art der Kommunikation. Ein Hacker kann nicht einfach Ihren Telefonanschluss übernehmen 📶. Das muss wirklich ein gezielter Angriff beispielsweise eines Ermittlungsdienstes sein. Mehr dazu später.

Im Gegensatz zu vielen Chat-Apps ist E-Mail 📨 nicht sicher. E-Mail besteht aus einer Reihe miteinander verbundener Technologien, die dafür sorgen, dass es funktioniert, aber nicht, dass es sicher oder zuverlässig ist. Wir verwenden E-Mail, weil es sich dabei um geschäftliche und allgemein akzeptierte E-Mails handelt, wir versenden jedoch so wenig vertrauliche Informationen wie möglich.

Fortgeschritten

FortgeschritteneZunächst einmal herzlichen Glückwunsch, dass du es so weit geschafft hast 👏. Ihr Wissen zum Thema Online-Sicherheit hat sich bereits erheblich erweitert. Nachfolgend finden Sie einige fortgeschrittene Tipps 🔧, mit denen Sie sich besser vor Online-Überwachung oder entschlossenen Hackern schützen können

Überlegen Sie, welche Gefahren für Sie bestehen

Es ist wichtig, über Ihr Bedrohungsmodell nachzudenken bzw. welche Gefahren für Sie bestehen. Bist du eine Frau 👩 im Internet? Dann werden Sie möglicherweise von nervigen Männern verfolgt. Bist du ein Journalist? Dann ist es möglich, dass die Regierung ein Auge auf Sie hat. Und sind Sie jemand mit einem Computer und einem Bankkonto? Sie verstehen, dass jeder ein Ziel sein kann.

Ergreifen Sie geeignete Maßnahmen bezüglich Ihres Bedrohungsmodells. In diesem Handbuch sind viele Maßnahmen aufgeführt, die jeder ergreifen sollte, da viele Gefahren für jeden gelten. Aber als aktivistische Feministin 💪 mit einem Twitter-Konto ist es wahrscheinlich viel wichtiger, dass man seine Privatadresse und Handynummer schützt, als es für die Mehrheit der Menschen auf Twitter der Fall ist.

Jede Situation ist anders und erfordert eine andere Herangehensweise. Es gibt keine goldene Regel, die Sie vor allem schützt. Angenommen, Sie glauben, dass Ihr gewalttätiger Partner ein Auge auf Sie hat, indem er sich beispielsweise bei Ihrem E-Mail-Konto einloggt oder Ihre Nachrichten über WhatsApp Web liest. Dann ist es besser, die Chat-Funktion des Spiels Wordfeud zu nutzen, um einen Freund über Ihre Situation zu informieren, ein Kommunikationsmittel, das Ihr Partner wahrscheinlich nicht bemerken wird.

Erkennen Sie Spear-Phishing

Beginnen wir mit dem schwierigsten Tipp, denn Spear-Phishing ist äußerst schwer zu erkennen. Spear-Phishing ist eine Variante des Phishing, bei der der Angreifer eine Nachricht verfasst, die speziell darauf ausgelegt ist, Sie in die Falle zu locken. Beispielsweise nutzt der Hacker Informationen aus Ihren Social-Media-Profilen, um seine Spear-Phishing-Nachricht mit glaubwürdigen Informationen zu versehen.

Ein Beispiel: Sie schreiben auf Facebook, dass Ihr Zug 🚆 eine Stunde Verspätung hatte. Der Angreifer kann eine gefälschte E-Mail der SBB erstellen, in der Ihnen eine Entschädigung angeboten wird. Sie müssen sich nur anmelden und Ihr Passwort wird gestohlen oder Sie füllen ein Formular aus. Nach dem Öffnen des Formulars liest der Hacker, was Sie eingeben.

Glücklicherweise müssen sich die meisten Menschen nicht mit Spear-Phishing auseinandersetzen. Spear-Phishing kommt in der Regel bei Personen vor, bei denen ein hohes Risiko besteht, gehackt zu werden, beispielsweise bei Politikern, Journalisten und Anwälten. Dennoch ist es immer gut, auf der Hut zu sein. Wenn Sie etwas nicht vertrauen, suchen Sie bei Google nach dem Unternehmen oder der Organisation und rufen Sie die Telefonnummer an, um zu fragen, ob die Nachricht tatsächlich vom richtigen Absender stammt.

Verschlüsseln Sie Ihre Festplatte und Backups

Sie können Macbooks und iMacs auf Knopfdruck verschlüsseln, indem Sie FileVault aktivieren. Es ist äußerst einfach und stellt sicher, dass jemand, der Ihren Laptop findet oder stiehlt, keinen Zugriff auf Ihre privaten Dateien hat. Aktivieren Sie diese Funktion daher sofort.

Bei Windows ist das eine andere Geschichte. Seit Jahren stellt Microsoft seinen Bitlocker-Verschlüsselungsdienst nur in der Pro-Version von Windows zur Verfügung. Das ist genau die Version, die Verbraucher kaum nutzen 🤷.

Glücklicherweise gibt es gute Alternativen, von denen Veracrypt die sicherste und zuverlässigste Option ist. Stellen Sie sicher, dass Sie ein Backup erstellen, bevor Sie mit der Verschlüsselung Ihrer Festplatte beginnen. Der Verschlüsselungsprozess, der manchmal Stunden dauern kann, kann schief gehen und mit einem Backup haben Sie immer Ihre Dateien.

Apropos Backups: Sie können diese auch verschlüsseln. Denken Sie zum Beispiel an eine externe Festplatte oder einen USB-Stick, die Sie mit Veracrypt verschlüsseln. Eine gute App ist Cryptomator, die Dateien direkt verschlüsselt und in die Cloud hochlädt. Auf diese Weise werden alle Ihre wichtigen Dateien sicher in der Cloud verschlüsselt. Bewahren Sie Ihr Backup-Passwort sicher auf: Wenn Sie es verlieren, haben Sie keinen Zugriff mehr auf Ihre Dateien.

Apropos Backups: Sie können diese auch verschlüsseln. Denken Sie zum Beispiel an eine externe Festplatte oder einen USB-Stick, die Sie mit Veracrypt verschlüsseln. Eine gute App ist Cryptomator, die Dateien direkt verschlüsselt und in die Cloud hochlädt. Auf diese Weise werden alle Ihre wichtigen Dateien sicher in der Cloud verschlüsselt. Bewahren Sie Ihr Backup-Passwort sicher auf: Wenn Sie es verlieren, haben Sie keinen Zugriff mehr auf Ihre Dateien.

Erstellen Sie mit Diceware ein sehr sicheres Passwort

Die Diceware-Methode wird von Experten verwendet, um ein sehr sicheres Passwort zu erstellen. Diceware nutzt die Zufälligkeit des Würfelns 🎲 und eine lange Liste von Wörtern. Hier finden Sie eine Liste niederländischer Wörter, zusammengestellt vom flämischen Techniker Remko Tronçon.

Sie beginnen mit dem Würfeln. Tun Sie dies fünfmal hintereinander und notieren Sie die Zahl, die Sie bei jedem Wurf werfen. Sie erhalten dann eine fünfstellige Zeichenfolge, die einem Wort in der obigen Liste entspricht. Angenommen, Sie werfen 3-5-5-5-4, dann ist Ihr Wort kwibus.

Um ganz sicher zu gehen, wiederholen Sie diesen Vorgang sieben Mal. Sie erhalten dann eine Reihe von sieben völlig zufälligen niederländischen Wörtern, wie zum Beispiel „kwibus reins flash pickle bagger sunday nylon“. Mathematisch gesehen ist die Diceware-Methode derzeit die sicherste Möglichkeit, ein Passwort zu erstellen, das man sich merken kann.

Zweistufige Verifizierung mit einem Sicherheitsschlüssel

Laut Experten ist die Verwendung eines physischen USB-Sticks, auch Sicherheitsschlüssel genannt, die sicherste Form der zweistufigen Verifizierung. Sie registrieren den Sicherheitsschlüssel bei Diensten wie Google, Facebook, Twitter und Dropbox und werden dann beim Anmelden nach dem USB-Stick gefragt.

Sie stecken den USB-Stick in den Computer oder verbinden ihn mit Ihrem Smartphone, um einen Anmeldeversuch zu genehmigen. Der Onlinedienst prüft 👮, ob der Sicherheitsschlüssel zu Ihrem Konto gehört, und der USB-Stick erkennt, ob Sie sich auf der richtigen Website oder App anmelden ✅. So sind Sie vor Phishing und gefälschten Websites geschützt: Der Anmeldeversuch wird nur dann genehmigt, wenn Ihr Sicherheitsschlüssel eine Verbindung zum richtigen Onlinedienst herstellt.

Sie stecken den USB-Stick in den Computer oder verbinden ihn mit Ihrem Smartphone, um einen Anmeldeversuch zu genehmigen. Der Onlinedienst prüft 👮, ob der Sicherheitsschlüssel zu Ihrem Konto gehört, und der USB-Stick erkennt, ob Sie sich auf der richtigen Website oder App anmelden ✅. So sind Sie vor Phishing und gefälschten Websites geschützt: Der Anmeldeversuch wird nur dann genehmigt, wenn Ihr Sicherheitsschlüssel eine Verbindung zum richtigen Onlinedienst herstellt.

Es empfiehlt sich, zwei Sicherheitsschlüssel zu kaufen: einen für Ihren Schlüsselbund (den Sie immer bei sich haben) und einen als Backup zur sicheren Aufbewahrung. Sie verbinden beide USB-Sticks mit einem Onlinedienst. Es ist auch ratsam, andere, weniger sichere Optionen der zweistufigen Verifizierung, wie z. B. Anmeldecodes per SMS, zu deaktivieren.

Der schwedische Hersteller Yubico stellt gute Sicherheitsschlüssel her. Die beste Wahl ist der blaue Sicherheitsschlüssel (25 CHF), der mit allen großen Online-Diensten funktioniert. Das Yubikey 5 mit NFC (50 CHF) funktioniert mit Android-Smartphones und eingeschränkt mit iPhones. Es gibt auch eine Version für USB-C-Anschlüsse (55 CHF).

Deaktivieren Sie das automatische Ausfüllen und aktivieren Sie die automatische Sperre

Einige Passwort-Manager bieten die Möglichkeit, Ihr Passwort auf Websites automatisch einzugeben. Das ist nicht sicher. Ein Angreifer könnte einen Passwort-Manager mit einer gefälschten Seite täuschen. Aus diesem Grund können Sie diese Option häufig deaktivieren. Auf diese Weise entscheiden Sie, wann Ihr Passwort auf einer Website eingegeben wird.

Es ist auch ratsam, Ihren Passwort-Manager automatisch sperren zu lassen, nachdem Sie die App X Minuten lang nicht verwendet haben. So verhindern Sie, dass Ihr digitaler Safe mit all Ihren Passwörtern länger als nötig geöffnet bleibt.

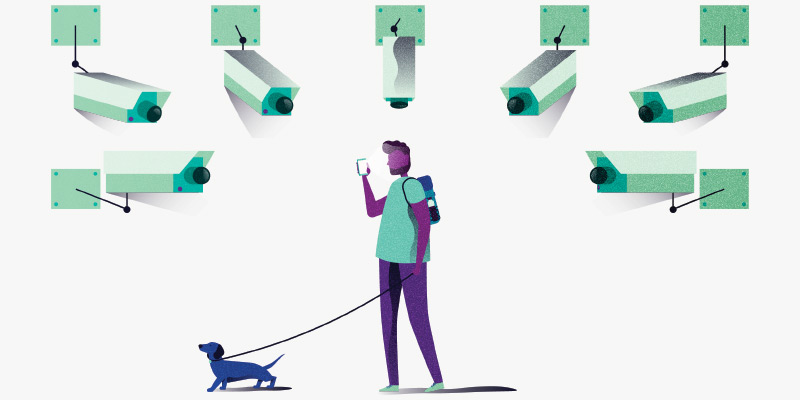

Das Smartphone als Spionagegerät

Smartphones sind ideale Spionagegeräte. Ermittlungsdienste 🕵️ können Ihr Telefon abhören und seinen Standort abfragen, Hacker können einbrechen und neben der Anzeige Ihres Standorts auch das Mikrofon oder die Kamera einschalten. Seien Sie sich dessen bewusst.

Android und iOS verfolgen standardmäßig, wo Sie sich aufgehalten haben 🔍 und diese sensiblen Daten können an Dritte weitergegeben werden. Sie können diese Option sowohl auf Android als auch auf iOS deaktivieren. Danach verfolgt Ihr Telefon nicht mehr ständig, wo Sie sich befinden. Das hindert einen Ermittlungsdienst oder Hacker jedoch nicht daran, Ihren Standort herauszufinden.

Eine der extremsten Maßnahmen, die Sie ergreifen können, besteht darin, Ihr Telefon auszuschalten und es in eine Faraday-Hülle (Sie können Ihre eigene herstellen) oder in die Mikrowelle zu legen (schalten Sie es nicht ein). Nur so können Sie sicher sein, dass niemand Ihren Standort verfolgen oder Ihr Mikrofon belauschen kann.

Sperren Sie Ihr Telefon weiter

Es gibt hochsichere Android-Versionen, die Sie auf Ihrem Telefon installieren können, wie zum Beispiel CopperheadOS und GrapheneOS. Diese Android-Versionen verfügen über alle möglichen zusätzlichen Sicherheitsfunktionen und versuchen, die Schwachstellen in einem System zu minimieren.

Wenn Sie Ihr eigenes Android-Telefon weiter sperren möchten, können Sie dieser Anleitung folgen. Es enthält einige nützliche Tipps zur weiteren Sicherung Ihres Geräts, einschließlich der Deaktivierung von Javascript über Chrome > Einstellungen > Site-Einstellungen > Javascript. Viele Websites funktionieren dann nicht mehr, aber Ihr Gerät wird dadurch deutlich sicherer.

Für Ihr iPhone empfiehlt es sich, iMessage und FaceTime über Einstellungen > Nachrichten / FaceTime zu deaktivieren, da es bei diesen beiden Diensten regelmäßig zu Leaks kommt. Sie können AirDrop auch über Einstellungen > Allgemein > Airdrop deaktivieren und Javascript über Einstellungen > Safari > Erweitert deaktivieren. Weitere solcher Handbücher finden Sie in der iVerify-App.

Eine letzte allgemeine Regel: Verwenden Sie so oft wie möglich Ihren Browser anstelle von Apps. Apps können alle Arten von Lecks enthalten, was das Risiko von Sicherheitslücken erhöht. Ihr Browser ist normalerweise eine der sichersten Apps auf Ihrem Smartphone 👍.

Sperren Sie Ihren Computer weiterhin

Ein Kollektiv aus Hackern und Cybersicherheitsexperten hat ein Programm für Windows-Computer erstellt, das Ihren Computer bestmöglich sperrt. Hardentools deaktiviert anfällige Teile von Windows und macht es so böswilligen Hackern weniger leicht, Ihren Computer zu übernehmen. Beachten Sie, dass dieses Programm möglicherweise auch Funktionen deaktiviert, die Sie häufig verwenden, z. B. bestimmte Teile von Office und Adobe Reader. Wenn etwas nicht mehr (richtig) funktioniert, können Sie diesen Teil einfach über Hardentools ⏪ wieder aktivieren, allerdings auf eigenes Risiko.

Ein Kollektiv aus Hackern und Cybersicherheitsexperten hat ein Programm für Windows-Computer erstellt, das Ihren Computer bestmöglich sperrt. Hardentools deaktiviert anfällige Teile von Windows und macht es so böswilligen Hackern weniger leicht, Ihren Computer zu übernehmen. Beachten Sie, dass dieses Programm möglicherweise auch Funktionen deaktiviert, die Sie häufig verwenden, z. B. bestimmte Teile von Office und Adobe Reader. Wenn etwas nicht mehr (richtig) funktioniert, können Sie diesen Teil einfach über Hardentools ⏪ wieder aktivieren, allerdings auf eigenes Risiko.

Für MacOS gibt es kein solches Tool, aber Sie können dieses lange Handbuch oder diesen Schritt-für-Schritt-Plan zu Rate ziehen. Nochmals eine Warnung: Stellen Sie sicher, dass Sie wissen, was Sie tun, sonst könnten Sie Ihren Computer unbrauchbar machen.

Seien Sie vorsichtig mit Chat-Backups in der Cloud

Viele Chat-Apps bieten die Möglichkeit, alle Ihre Chat-Konversationen in der Cloud ☁️ zu sichern, beispielsweise Google Drive und iCloud. Achte darauf. Alle Nachrichten werden auf dem Weg zum Empfänger mit einer Ende-zu-Ende-Verschlüsselung verschlüsselt, aber sobald sie auf Ihrem Telefon sind, läuft diese Verschlüsselung ab, sonst können Sie sie nicht lesen. Wenn Sie anschließend ein Backup erstellen, werden Ihre Chats lesbar und somit unverschlüsselt in die Cloud hochgeladen. Ein Ermittlungsdienst kann Ihren Chatverlauf anfordern. Bedenken Sie auch, dass sich Ihre Nachrichten möglicherweise in einem unverschlüsselten Chat-Backup eines Ihrer Kontakte befinden.

Sichere Geheimfragen

Antworten auf geheime Fragen findet man oft ungewollt online, etwa nach dem Namen des ersten Haustieres 🐱 oder dem Geburtsort der Mutter. Wenn ein Hacker die Antworten auf Ihre Geheimfragen richtig eingibt, kann er Ihr Passwort zurücksetzen und Zugriff auf Ihre Online-Konten erhalten. Es ist besser, geheime Fragen zufällig zu beantworten und diese mit einem Passwort-Manager zu speichern.

Bitte beachten Sie, dass die Antworten in manchen Fällen gesprochen werden müssen, beispielsweise wenn Sie den Kundendienst anrufen. Anstelle einer komplizierten Zeichenfolge ist es besser, als Antwort vier zufällige Wörter zu wählen: Fuchs-Radweg-Essen-Brautkleid.

Digitale Achillesferse: Ihre Telefonnummer

Ihre Mobiltelefonnummer 📱 ist einer der schwächsten Punkte Ihrer Online-Sicherheit. In vielen Fällen ermöglicht die Nummer den Zugriff auf das Zurücksetzen Ihres Passworts. Das wissen auch Hacker und können im Falle eines sehr gezielten Angriffs Ihren Telekommunikationsanbieter anrufen und sich als Sie ausgeben. Dieser Angriff wird auch SIM-Swapping genannt. Wenn sie Ihre 078-079-Nummer in die Hände bekommen, haben sie auch Zugriff auf Ihre Online-Konten.

Erkundigen Sie sich daher bei Ihrem Telekommunikationsanbieter, ob Sie für den Kundenservice ein Passwort festlegen können. Wenn Sie dann telefonisch etwas ändern möchten 📞, müssen Sie dieses Passwort sagen, bevor Ihnen geholfen wird. Dies ist in den Niederlanden mit T-Mobile und Vodafone möglich. Um ganz sicher zu gehen, dass Sie nicht durch den SIM-Tausch gehackt werden, können Sie Ihre Telefonnummer aus allen Ihren Online-Konten löschen. Es ist sicherer, die Kombination aus Sicherheitsschlüssel und Authentifizierungs-App zum Schutz Ihrer Konten zu verwenden.

Achten Sie auf Standortangaben auf Fotos

Sobald Sie mit Ihrem Smartphone ein Foto 🖼️ machen, werden allerlei Zusatzdaten gespeichert, wie zum Beispiel das Datum und die Uhrzeit der Aufnahme des Fotos, aber auch der genaue Standort 🏘️. Diese Daten werden auch EXIF-Daten genannt. Sobald Sie ein Foto in sozialen Medien wie Facebook, Twitter, Instagram oder WhatsApp teilen, werden diese EXIF-Daten gelöscht. In anderen Fällen jedoch nicht, beispielsweise beim Versenden von E-Mails oder beim Hochladen von Fotos auf Ihre Website. Möchten Sie sicher sein, dass alle EXIF-Daten aus dem Foto entfernt wurden? Dann nutzen Sie das niederländische ImgClean.io, das über den Browser all diese Daten aus einem Foto extrahiert.

Sicheres Telefonieren

Wenn Sie sicher telefonieren möchten, ohne über einen Telefonanschluss abgehört zu werden 👂, empfiehlt sich die Verwendung von Signal. Bei Signal werden Telefongespräche mit einer Ende-zu-Ende-Verschlüsselung verschlüsselt. Für viele Menschen ist diese Maßnahme übertrieben, für Risikogruppen wie Journalisten und Anwälte kann sie jedoch manchmal notwendig sein.